01 out Microsoft identifica novo phishing possivelmente construído com IA

A Microsoft identificou uma nova campanha de phishing que, segundo pesquisadores da divisão Threat Intelligence, apresenta fortes indícios de ter sido desenvolvida com auxílio de inteligência artificial. O ataque utilizava uma conta de e-mail corporativa comprometida para forjar legitimidade e convencer vítimas a baixar um arquivo malicioso no formato SVG, disfarçado de PDF.

O objetivo era roubar credenciais de login, aproveitando-se de técnicas de disfarce sofisticadas. O anexo continha scripts que redirecionavam usuários para uma página de CAPTCHA falsa, antes de exibir um formulário fraudulento de autenticação.

Leia mais: Brasil é atacado por malware escondido em apps de IA

Para aumentar a credibilidade, o código utilizava termos comuns do ambiente corporativo, como “receita”, “operações” e “risco”, ocultados como atributos invisíveis no arquivo. Esses elementos eram posteriormente decodificados pelo JavaScript para executar ações maliciosas, incluindo rastreamento de sessões e redirecionamentos.

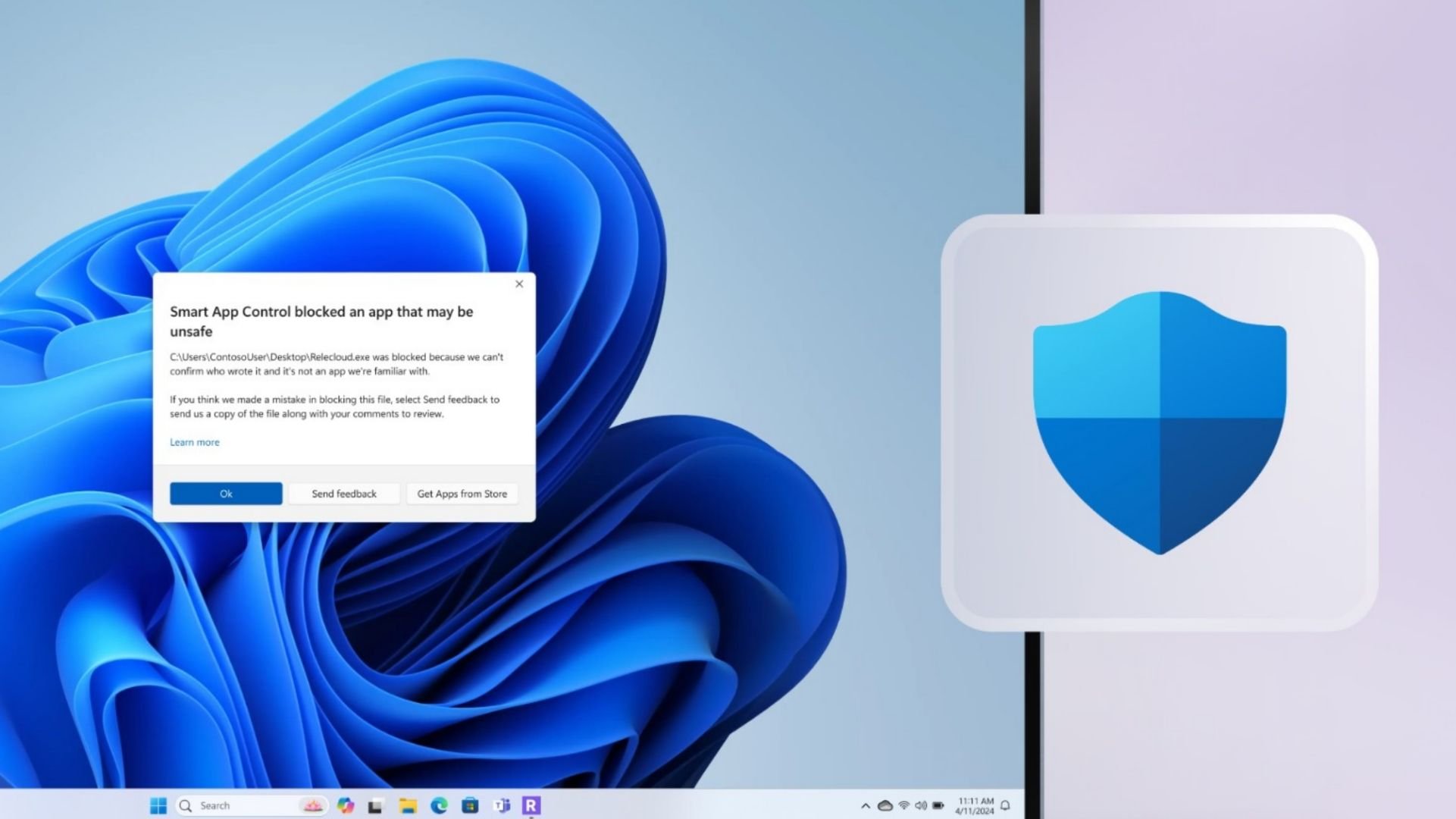

Os alvos eram redirecionados para uma página CAPTCHA falsa que buscava reforçar a autenticidade do golpe. (Fonte: Microsoft/Reprodução)

A campanha tinha como alvo organizações específicas nos Estados Unidos e escondia os endereços dos destinatários reais no campo BCC, enquanto os e-mails aparentavam ser enviados para a própria conta comprometida. Apesar das tentativas de ofuscação, o Microsoft Defender para Office 365 conseguiu identificar e interromper a ameaça ao detectar o comportamento anormal das mensagens.

Código parece ser gerado por IA

De acordo com a Microsoft, os indícios de uso de IA estavam na composição do código da campanha. Eram eles:

Nomes de funções excessivamente descritivos com sufixos aleatórios;Blocos de código modulares em excesso;Comentários genéricos em linguagem corporativa;Técnicas de ofuscação repetitivas e uso incomum de declarações CDATA e XML.

“O Security Compilot determinou que o código exibia um nível de complexidade e verbosidade raramente visto em scripts elaborados manualmente, sugerindo que ele foi produzido por um modelo de IA, e não criado por um humano”, explicou a Microsoft.

Como o golpe foi contido?

O próprio Microsoft Defender for Office 365, que também é alimentado por IA e modelos de aprendizagem de máquina, identificou e conteve a ameaça. Ele identificou padrões suspeitos em várias dimensões da campanha, e não só na carga maliciosa.

As suspeitas eram:

E-mails endereçados para si mesmo e com destinatários ocultos por BCC;Nome e formato suspeitos no arquivo anexado;Redirecionamento para um domínio conhecido para ataques phishing;Uso de ofuscação generalizado na carga maliciosa;Comportamento suspeito de rede.

O que a descoberta significa?

A popularização da inteligência artificial generativa tem ampliado o acesso à prática de programação, mas também abre espaço para usos maliciosos. Nesse caso, a suspeita é de que criminosos utilizaram prompts cuidadosamente construídos para gerar automaticamente blocos de código malicioso.

O episódio reforça uma preocupação crescente: com a IA, a barreira de entrada para o cibercrime diminui, e a produção de golpes desse tipo tende a aumentar.

Empresas e usuários precisarão reforçar controles de segurança, treinar equipes para identificar sinais de falsificação — como e-mails enviados para si mesmos com destinatários ocultos, anexos com extensões inesperadas e redirecionamentos para domínios previamente ligados a fraude — e adotar soluções avançadas de detecção para mitigar esse risco.

Confira: Google Drive ganha IA que encontra e bloqueia ransomware

Para receber mais alertas e análises sobre segurança digital, acompanhe o TecMundo nas redes sociais — X, Facebook e Instagram — e fique por dentro de guias práticos para proteger sua empresa e suas credenciais.